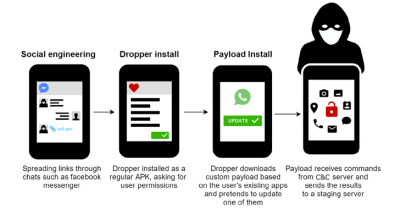

Eerder deze week kondigden Israëlische veiligheidsagentschappen aan dat de terroristische organisatie Hamas spyware op de smartphones van de Israëlische soldaten had geïnstalleerd in een poging om informatie over zijn vijand te verzamelen. Ongeveer 100 mensen werden het slachtoffer van deze aanval in de vorm van nep-WK en online dating-apps die waren geüpload naar de Google Play Store, de officiële app store van Google. Deze aanval bracht malware aan die de beveiliging van Google Play omzeilde. Het is een goed voorbeeld van hoe hackers zich verbergen in legitieme apps die misbruik maken van grote populaire evenementen om zo potentiële slachtoffers aan te trekken.

Nadat de apps op de telefoons van de slachtoffers waren geïnstalleerd, kon de zeer invasieve malware een aantal schadelijke activiteiten uitvoeren:

‘Cyber 9/11’

Veel mensen houden zich bezig met voorspellen en voorstellen van manieren waarop terrorisme een rol kan spelen in de hypergeconnecteerde wereld van vandaag. Deze aanval laat een realistisch beeld zien van hoe terroristen malware gebruiken om hun aanvallen.

Maar het is niet de eerste keer dat deze tactiek worden gebruikt, hetzij tegen dit specifieke doelwit, hetzij tegen andere overheidsinstanties overal ter wereld. Begin 2017 richtte de Viperat-spyware zich op Israëlische soldaten die in de Gazastrook dienden, door gebruik te maken van social media om foto’s en audiobestanden van hun smartphones te stelen. In maart 2016 zou ‘SmeshApp’, een App voor bellen en berichten in de Google Play Store, door Pakistan worden gebruikt om Indiase militairen te bespioneren en opnieuw in 2016 werd een Russische APT-groep verdacht van het gebruik van Android-spyware om Oekraïense veldartillerie eenheden te volgen.

Maar het is niet de eerste keer dat deze tactiek worden gebruikt, hetzij tegen dit specifieke doelwit, hetzij tegen andere overheidsinstanties overal ter wereld. Begin 2017 richtte de Viperat-spyware zich op Israëlische soldaten die in de Gazastrook dienden, door gebruik te maken van social media om foto’s en audiobestanden van hun smartphones te stelen. In maart 2016 zou ‘SmeshApp’, een App voor bellen en berichten in de Google Play Store, door Pakistan worden gebruikt om Indiase militairen te bespioneren en opnieuw in 2016 werd een Russische APT-groep verdacht van het gebruik van Android-spyware om Oekraïense veldartillerie eenheden te volgen.

Het biedt zeker stof tot nadenken over de maatregelen die overheidsinstanties, strijdkrachten en ondernemingen moeten nemen om hun personeel en netwerk te beschermen tegen bedreigingen van buitenaf. Eindgebruikers die hun smartphones vaak gebruiken als dé voorkeursmethode voor toegang tot internet, bedrijfsmiddelen of het opslaan van privé-informatie, moeten weten of hun smartphone en de App’s die er op staan betrouwbaar zijn. Zowel voor henzelf als voor hun organisatie, zodat de gegevens waarmee ze werken veilig kan worden gebruikt.

Hoewel App-stores er alles aan doen wat ze maar kunnen om te voorkomen dat kwaadaardige App’s worden geüpload, zullen geavanceerde aanvallen zoals deze altijd een slinkse manier vinden om de genomen maatregelen te omzeilen, waardoor beveiliging van apparaten nog meer dan voorheen noodzakelijk is.

SandBlast Mobile: de meest geavanceerde bedreigingspreventieoplossing

Cyberdieven en andere ongewenste partijen weten dat zonder de juiste bescherming de informatie op onze smartphones en tablets voor het oprapen ligt. Maar wat is de juiste bescherming voor onze mobiele apparaten?

Zowel organisaties als consumenten hebben behoefte aan een innovatieve benadering van mobiele beveiliging voor zowel iOS- als Android-apparaten die mobiele bedreigingen detecteert en stopt voordat ze beginnen. Of u gegevens nu op uw apparaat zijn of via de cloud worden getransportteerd, met behulp van Mobile Threat Prevention bent u beschermd tegen kwetsbaarheden en aanvallen die deze gegevens in gevaar kunnen brengen.

Inderdaad, de technologie die door SandBlast Mobile van Check Point wordt gebruikt, biedt een complete mobiele beveiligingsoplossing die apparaten beschermt tegen bedreigingen op het apparaat (OS) en op toepassingen en in het netwerk. Het levert de hoogste dreigingswaarschuwing voor iOS en Android.

Deze geavanceerde technologie van de vijfde generatie maakt gebruik van kwaadaardige app-detectie om bekende en onbekende bedreigingen te vinden door het toepassen van bedreigingsemulatie, geavanceerde statische code-analyse, app-reputatie en machine learning.

Deze geavanceerde technologie van de vijfde generatie maakt gebruik van kwaadaardige app-detectie om bekende en onbekende bedreigingen te vinden door het toepassen van bedreigingsemulatie, geavanceerde statische code-analyse, app-reputatie en machine learning.

Bovendien beschermt het apparaten tegen onbeveiligde Wi-Fi netwerktoegang en Man-in-the-Middle-aanvallen en stopt het de toegang tot het netwerk wanneer een bedreiging wordt gedetecteerd. Het maakt ook gebruik van real-time risicobeoordelingen op apparaatniveau (OS) om het aanvalsoppervlak te verkleinen door aanvallen, kwetsbaarheden, wijzigingen in configuraties en geavanceerde beworteling en jailbreak te detecteren. Voorziening voor flexibiliteit wordt ook geboden door organisaties toe te staan adaptieve beleidscontroles in te stellen op basis van unieke drempels voor beperking en eliminatie van bedreigingen op het apparaat.

Immers, waar er gevoelige gegevens zijn, of het nu op de smartphone van militair personeel of van een bedrijfsmedewerker, er zullen altijd mensen zijn die deze gegevens waardevol vinden voor hun eigen gewin. Dientengevolge kunnen overheidsinstanties en bedrijven van alle groottes zich niet kunnen veroorloven om deze informatie onbeschermd te laten. Wij adviseren dan ook om deze apparaten vandaag te beschermen, voordat ze het slachtoffer worden van de volgende mobiele surveillancecampagne.

Wilt u meer weten, neem dan contact met ons op. Wij informeren u graag hierover.